Centerprise 8.0 enthält mehrere neue Funktionen und Verbesserungen zur Verbesserung der Leistung, Agilität und Sicherheit der Unternehmensdatenverwaltung. In diesem Blog gebe ich Ihnen einen Überblick über die Verbesserungen im Zusammenhang mit Sicherheit, Benutzerauthentifizierung und Zugriffskontrolle, die an unserer End-to-End-Datenverwaltungsplattform der nächsten Generation vorgenommen wurden.

Einleitung

The new Centerprise 8.0 enthält Autorisierungs- und Authentifizierungsfunktionen, um alle von authentifizierten Benutzern durchgeführten Aktionen gegen die Laufzeit- und Entwurfszeitkomponenten der Lösung abzusichern. Die Sicherheit basiert auf drei Schlüsselbereichen:

- Benutzerauthentifizierung über die Träger-Token-Authentifizierung

- Sichere Domänenkommunikation zwischen Client und Server über TCP / IP- und HTTP-Protokolle

- Rollenbasierte Zugriffssteuerung über ein intuitives Dashboard für Benutzerverwaltung und Zugriffskontrolle

Diese Verbesserungen helfen Administratoren, den nicht autorisierten Zugriff auf Datenverwaltungsworkflows zu verhindern, und stellen Zugriffsrichtlinien für interne und Remotebenutzer sicher.

Benutzerauthentifizierung

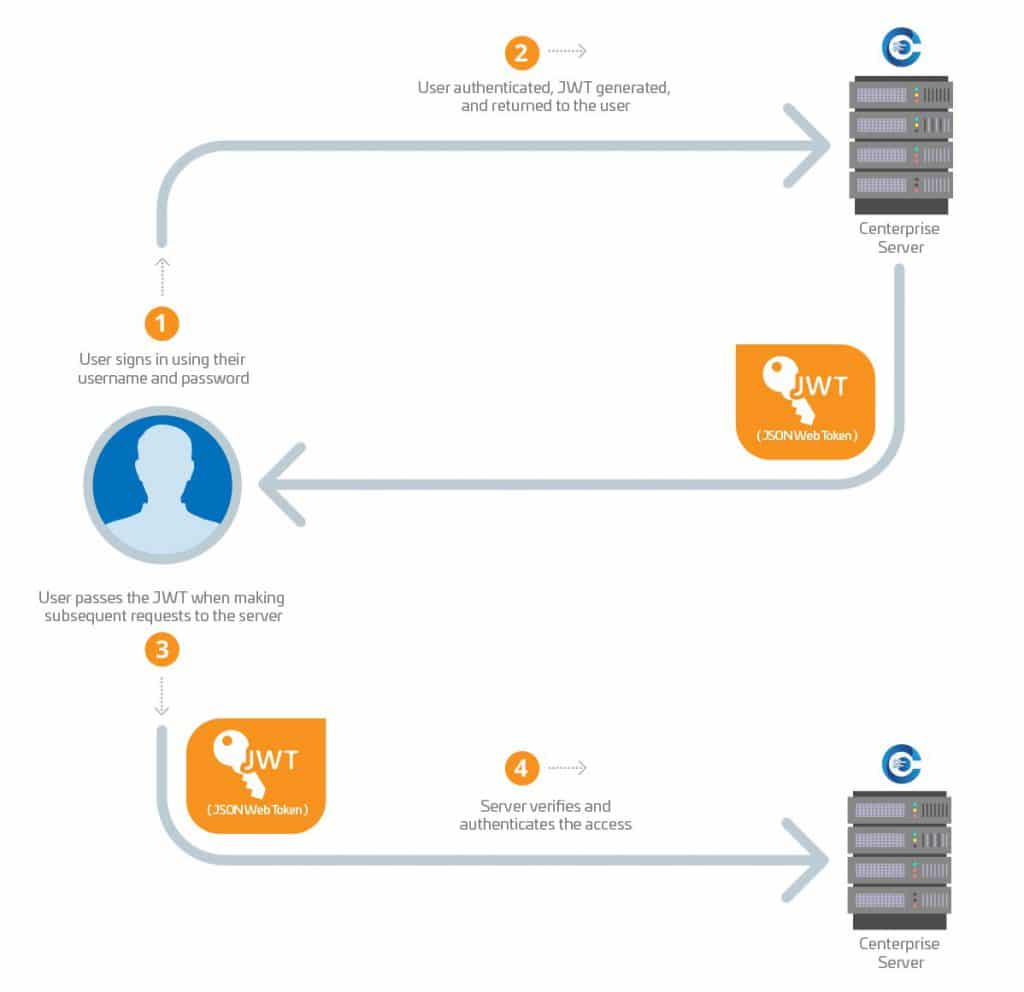

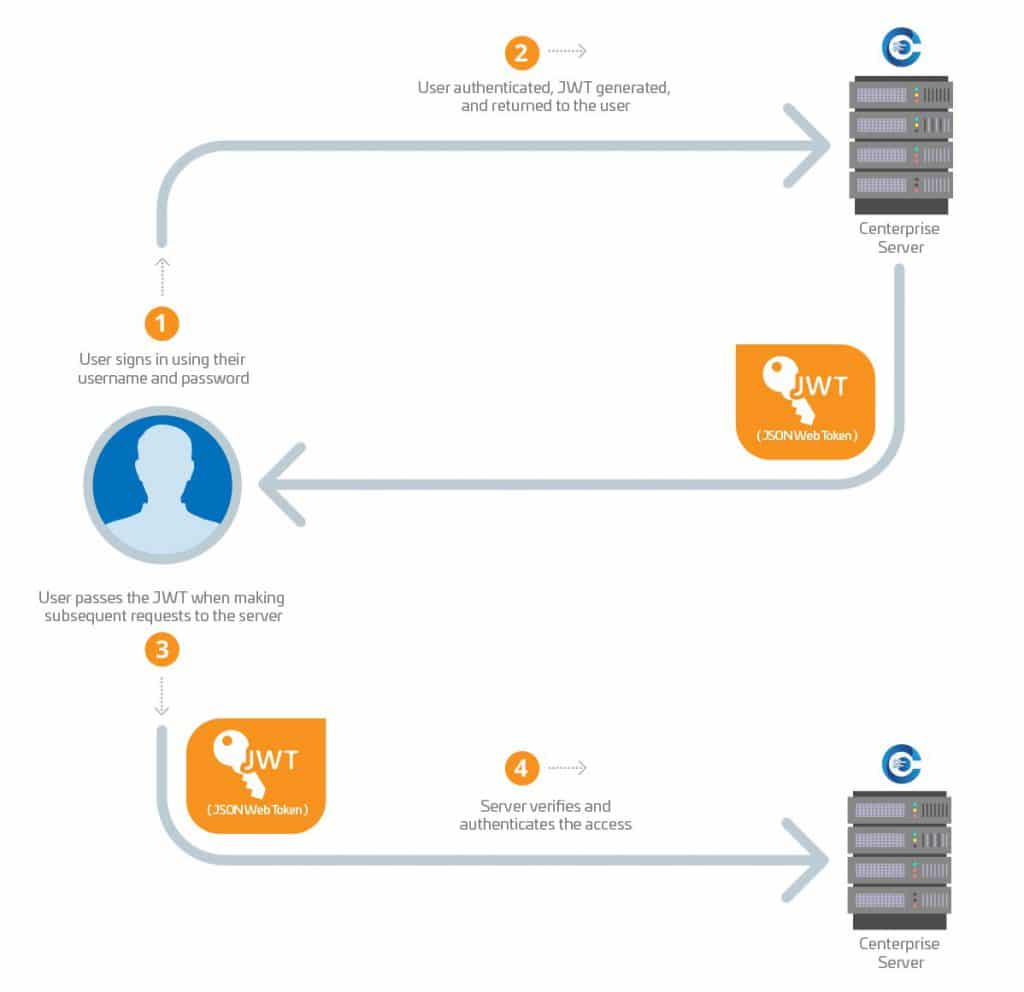

Um Zugriffsunterscheidungen zu treffen und nicht autorisierten Zugriff auf Datasets und Datenflüsse zu verhindern, haben wir Verbesserungen für die Benutzerauthentifizierung eingeführt, mit denen Administratoren Zugriffsanforderungen autorisieren können. Centerprise 8.0 verwendet die Bearer-Token-Authentifizierung zum Authentifizieren von Anforderungen an den Server.

The new Centerprise Mit 8.0 können sich Benutzer mit dem Benutzernamen und dem Kennwort anmelden, die vom Administrator oder vom Superuser bereitgestellt werden. Bei der Anmeldung a JSON-Web-Token (JWT) wird generiert und dem Client-Computer zugeordnet. Diese JWT wird zusammen mit allen nachfolgenden Aufrufen übergeben, sodass der Server feststellen kann, dass die Anforderung von einem authentifizierten Benutzer stammt.

Abbildung 1 - Wie Centerprise verwendet die Träger-Token-Authentifizierung, um den Zugriff auf die Anwendung zu überprüfen

Hier ist ein Beispiel für eine JWT von Centerprise Server:

Header: Algorithmus und Token-Typ

{

"alg": "HS256",

"typ": "JWT"

}

Nutzlast: Daten

{

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier": "6",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress": "[email protected]",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name": "ADMIN",

"sub": "ADMIN",

"jti": "1dfd9eec-9389-408e-8bfe-74067fd263c7",

"iat": 1553595091,

"rol": "api_access",

"id": "6",

"nbf": 1553595090,

"exp": 1556187090

}

Signature

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

)

Sichere Domänenkommunikation

Centerprise ermöglicht die Kommunikation zwischen Client-Computern und dem Server über HTTP, ein häufig verwendetes Anforderungs- und Antwortprotokoll. Um eine Verbindung zum Server herzustellen, sendet der Clientcomputer eine Anforderung an den Server. Der Server, der an einem bestimmten Port gehostet wird, empfängt die Anforderung und sendet eine Antwort zurück, wobei die Verbindungsanforderung akzeptiert oder abgelehnt wird.

Ein SSL-Protokoll kann einfach über das Kommunikationsprotokoll konfiguriert werden, um die Übertragung von Informationen zwischen dem Server und dem Client zu verschlüsseln.

Um ein SSL-Zertifikat zu konfigurieren, muss der Benutzer auf das Zertifikat zugreifen certificate.pfx Datei in das Centerprise Installationsverzeichnis und ersetzen Sie es durch das PFX Datei, die von ihrem SSL-Zertifikatsanbieter bereitgestellt wird. Wenn es ersetzt wurde, öffnen Sie das Neue PFX Datei und kopieren Sie den Benutzernamen und das Passwort. Suchen Sie eine andere Datei mit dem Namen certificationsettings.json im Installationsverzeichnis und aktualisieren Sie es mit dem neuen Benutzernamen und Kennwort. Starten Sie den Server neu, um das SSL-Protokoll zu aktivieren.

Rollenbasierte Zugriffssteuerung

Die Client-Seite von Centerprise wird von einer Vielzahl von Benutzern innerhalb einer Organisation verwendet, die über unterschiedliche Fähigkeiten und Aufgabenbereiche verfügen. Mit Centerprise 8.0 bieten wir Administratoren die Möglichkeit, den Zugriff auf eine oder mehrere Funktionen einzuschränken, die für die Fähigkeiten eines bestimmten Benutzers zu technisch wären.

Diese rollenbasierte Zugriffssteuerungsfunktion basiert auf Benutzern und Benutzerrollen, auf die Administratoren oder Super-Benutzer Zugriff auf alle möglichen Kombinationen von Befehlen und APIs gewähren oder einschränken können.

Rollenmanagement

Für Administratoren, die Hunderte von verwalten Centerprise Benutzern besteht die häufigste Herausforderung darin, mit personellen Veränderungen umzugehen. Wenn beispielsweise ein Benutzer die Rolle innerhalb der Organisation ändert, müssen die nicht mehr benötigten Funktionen entfernt werden. Wenn ein neuer Benutzer beitritt, müssen ihm Berechtigungen entsprechend seiner Rolle zugewiesen werden. Diese Übung für jeden Benutzer einzeln durchzuführen, kann eine langwierige und zeitaufwendige Aufgabe sein.

Wirksam in Centerprise Mit 8.0 können Administratoren Rollen erstellen, um Funktionen zu definieren, auf die eine Gruppe von Benutzern Zugriff hat. Verwenden der Benutzerverwaltungskonsole von Centerprise 8.0, Super User können problemlos neue Rollen hinzufügen, vorhandene Rollen löschen oder Rollenressourcen bearbeiten, um den Zugriff auf verschiedene APIs und Befehle zu verwalten.

Abbildung 2 - Hinzufügen neuer Rollen, Löschen einer vorhandenen Rolle und Bearbeiten der Rollenressource in Centerprise

Standardbenutzerrollen

In Centerprise 8.0, es gibt einige vordefinierte Rollen mit vordefinierten Berechtigungen. Diese Rollen sind Super User (Admin), Entwickler und Operator. Obwohl role Zugriff auf eine Reihe von Befehlen und APIs hat, können neue Funktionen hinzugefügt und aus jeder Rolle entfernt werden.

Super User oder Admin

Superuser hat die höchste Zugriffsebene unter allen Standardrollen. Es hat Zugriff auf alle APIs und Befehle, die einer Rolle zugewiesen werden können. Die Superuser-Rolle kann nicht bearbeitet oder gelöscht werden.

Entwickler:in / Unternehmen

Diese Rolle bietet Zugriff auf alle Befehle und APIs in Bezug auf Workflow, Datenfluss, Report Mining, Abfrageerstellung und -editor, XML-Editor, Karteneditor, Datenprofilerstellung und Bereitstellung. Ein Benutzer mit der Entwicklerrolle kann eigene Datenflüsse und Workflows erstellen, bearbeiten und planen, jedoch keine anderen auf dem Server geplanten Jobs bearbeiten oder ändern.

Operator

Die Bedienerrolle hat die geringsten Berechtigungen und Berechtigungen unter den drei in vorhandenen Standardrollen Centerprise. Operatoren haben Zugriff auf Befehle und APIs, mit denen Jobablaufverfolgung angezeigt und exportiert, Joblisten aktualisiert, Laufzeitinstanzen von Jobs überwacht und verwaltet sowie die auf dem Server geplanten Jobs erneut ausgeführt werden können.

Nutzermanagement

Centerprise 8.0 verfügt über eine intuitive Benutzerverwaltungsoberfläche, die eine zentrale Verwaltungsstelle für alle Benutzerberechtigungs- und Zugriffsfunktionen bietet. Über die Drag-and-Drop-Oberfläche können Administratoren auf einfache Weise neue Benutzer registrieren, ihnen eine Rolle zuweisen, Benutzerrollen bearbeiten, ein Benutzerkonto aktivieren oder deaktivieren und die vollständige Liste der registrierten Benutzer mit den ihnen zugewiesenen Rollen anzeigen.

Das folgende GIF zeigt, wie ein neuer Benutzer registriert, eine Benutzerrolle zugewiesen, Benutzerinformationen bearbeitet und ein Benutzer gelöscht wird.

Abbildung 3 - Registrieren eines neuen Benutzers, Zuweisen einer Benutzerrolle, Bearbeiten von Benutzerinformationen und Löschen eines Benutzers in Centerprise

Dies war ein kurzer Überblick über die neuen Sicherheits- und Zugriffssteuerungsfunktionen in Centerprise 8.0 Um einen Eindruck von allen neuen Funktionen zu erhalten, die Teil der neuesten Version sind, Testen Sie die Beta-Version von Centerprise 8.0 heute.