Centerprise 8.0 inclut plusieurs nouvelles fonctionnalités et améliorations pour améliorer les performances, l'agilité et la sécurité de la gestion des données d'entreprise. Dans ce blog, je vais vous donner un aperçu des améliorations liées à la sécurité, à l'authentification des utilisateurs et au contrôle d'accès apportées à notre plateforme de gestion de données de bout en bout de nouvelle génération.

Introduction

Le nouveau système d’ Centerprise 8.0 comprend des fonctionnalités d'autorisation et d'authentification permettant de sécuriser toute action effectuée par des utilisateurs authentifiés contre les composants d'exécution et de conception de la solution. La sécurité est construite autour de trois domaines clés:

- Authentification d'utilisateur via authentification porteur-jeton

- Communication de domaine sécurisée entre le client et le serveur via les protocoles TCP / IP et HTTP

- Contrôle d'accès basé sur les rôles via un tableau de bord intuitif de gestion des utilisateurs et de contrôle d'accès

Ces améliorations aideront les administrateurs à empêcher tout accès non autorisé aux flux de travaux de gestion des données et à garantir les stratégies d'accès pour les utilisateurs internes et distants.

Authentification d'utilisateur

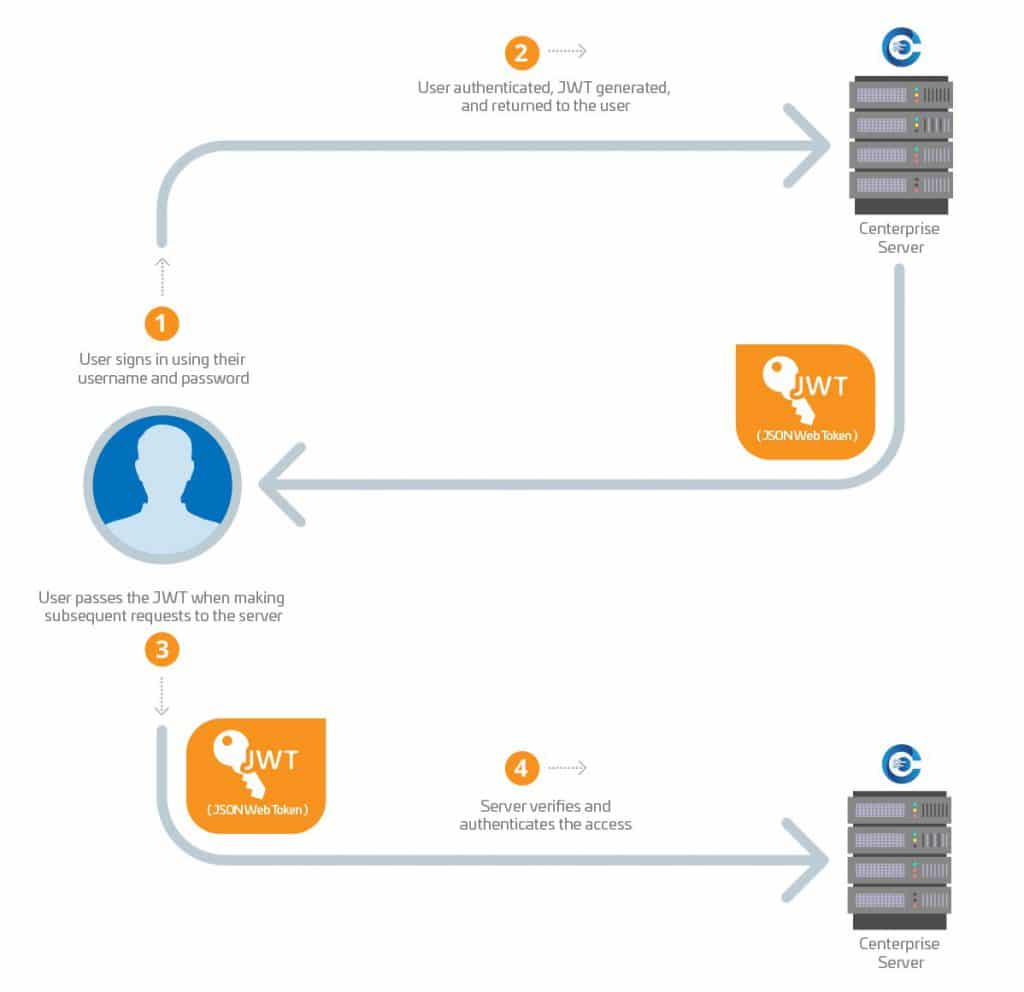

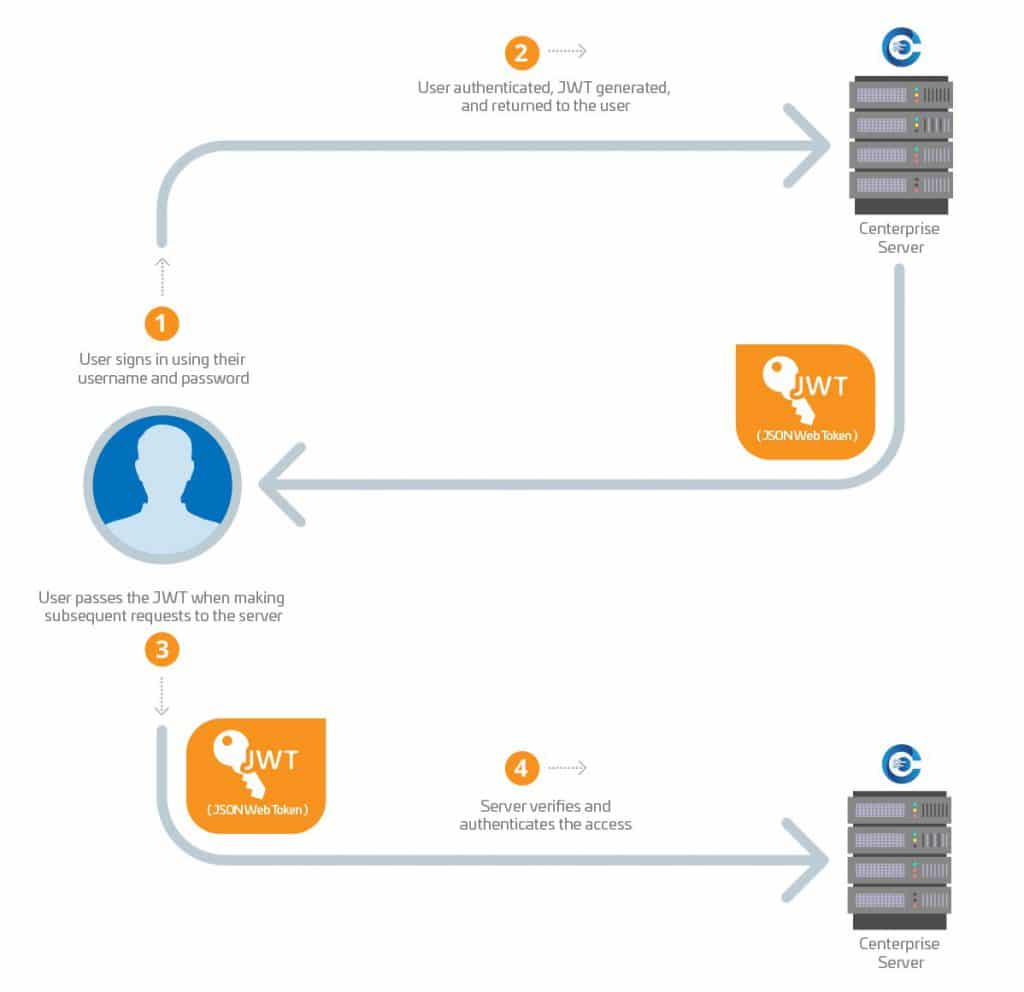

Afin de distinguer les accès et d'empêcher les accès non autorisés aux ensembles de données et aux flux de données, nous avons introduit des améliorations en matière d'authentification des utilisateurs, qui aideront les administrateurs à autoriser les demandes d'accès. Centerprise 8.0 utilise l'authentification de porteur avec un jeton pour authentifier les demandes adressées au serveur.

Le nouveau système d’ Centerprise 8.0 permet aux utilisateurs de se connecter en utilisant le nom d'utilisateur et le mot de passe fournis par l'administrateur ou le super utilisateur. Lors de la connexion, un Jeton Web JSON (JWT) est généré et associé à la machine cliente. Ce JWT est transmis avec tous les appels suivants, permettant au serveur de déterminer que la demande provient d'un utilisateur authentifié.

Figure 1 - Comment Centerprise utilise l'authentification porteur-jeton pour vérifier l'accès à l'application

Voici un exemple de JWT généré par Centerprise serveur:

En-tête: Algorithme et type de jeton

{

"alg": "HS256",

"typ": "JWT"

}

Charge utile: données

{

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier": "6",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress": "[email protected]",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name": "ADMIN",

"sub": "ADMIN",

"jti": "1dfd9eec-9389-408e-8bfe-74067fd263c7",

"iat": 1553595091,

"rol": "api_access",

"id": "6",

"nbf": 1553595090,

"exp": 1556187090

}

Signature

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

)

Communication de domaine sécurisée

Centerprise permet la communication entre les machines clientes et le serveur à l'aide de HTTP, qui est un protocole de demande et de réponse couramment utilisé. Pour se connecter au serveur, la machine client envoie une requête au serveur. Le serveur, qui est hébergé sur un port particulier, reçoit la demande et renvoie une réponse, acceptant ou refusant la demande de connexion.

Un protocole SSL peut être facilement configuré sur le protocole de communication pour chiffrer la transmission d'informations entre le serveur et le client.

Pour configurer un certificat SSL, l'utilisateur doit accéder à la certificat.pfx déposer dans le Centerprise répertoire d'installation et le remplacer par le . Pfx fichier fourni par leur fournisseur de certificat SSL. Une fois celui-ci remplacé, ouvrez le nouveau . Pfx déposer et copier le nom d'utilisateur et le mot de passe. Trouver un autre fichier nommé certificationsettings.json dans le répertoire d'installation et mettez-le à jour avec le nouveau nom d'utilisateur et le nouveau mot de passe. Redémarrez le serveur pour activer le protocole SSL.

Contrôle d'accès basé sur les rôles

Le côté client de Centerprise est utilisé par une grande variété d'utilisateurs au sein d'une organisation ayant des compétences et des responsabilités différentes. Avec Centerprise 8.0, nous offrons aux administrateurs la possibilité de restreindre l'accès à une ou plusieurs fonctionnalités qui seraient trop techniques pour le niveau de compétence d'un utilisateur particulier.

Cette fonctionnalité de contrôle d'accès basée sur les rôles est construite autour des utilisateurs et des rôles d'utilisateurs, auxquels les administrateurs ou les super-utilisateurs peuvent accorder ou restreindre l'accès à toutes les combinaisons possibles de commandes et d'API.

Gestion des rôles

Pour les administrateurs gérant des centaines de Centerprise utilisateurs, un défi commun serait de gérer les changements de personnel. Par exemple, si un utilisateur change de rôle dans l'organisation, les fonctionnalités dont il n'a plus besoin doivent être supprimées. De même, lorsqu'un nouvel utilisateur rejoint, des privilèges doivent être attribués à ces utilisateurs en fonction de leur rôle. Effectuer cet exercice individuellement pour chaque utilisateur peut être une tâche fastidieuse et fastidieuse.

Efficace dans Centerprise Grâce à 8.0, les administrateurs peuvent créer des rôles pour définir les fonctionnalités auxquelles un groupe d'utilisateurs aura accès. Utilisation de la console de gestion des utilisateurs de Centerprise 8.0, les super utilisateurs peuvent facilement ajouter de nouveaux rôles, supprimer un rôle existant ou modifier une ressource de rôle pour gérer l'accès à différentes API et commandes.

Figure 2 - Comment ajouter de nouveaux rôles, supprimer un rôle existant et modifier la ressource de rôle dans Centerprise

Rôles d'utilisateur par défaut

In Centerprise 8.0, il existe des rôles prédéfinis avec un ensemble d'autorisations prédéfini. Ces rôles sont Super utilisateur (Admin), Développeur et Opérateur. Bien que le rôle ait accès à un ensemble de commandes et d'API, de nouvelles fonctionnalités peuvent être ajoutées et supprimées de chaque rôle.

Super utilisateur ou administrateur

Le super utilisateur a le plus haut niveau d'accès parmi tous les rôles par défaut. Il a accès à toutes les API et commandes pouvant être attribuées à un rôle. Le rôle de super utilisateur ne peut être ni modifié ni supprimé.

Développeur

Ce rôle fournit un accès à toutes les commandes et API liées au flux de travail, au flux de données, à l'exploration de rapports, au générateur et éditeur de requêtes, à l'éditeur XML, à l'éditeur de carte, au profilage de données et au déploiement. Un utilisateur ayant le rôle de développeur peut créer, éditer et planifier ses propres flux de données et flux de travail, mais il ne peut éditer ni modifier d'autres travaux planifiés sur le serveur.

Opérateur

Le rôle opérateur a le moins de privilèges et d’autorisations parmi les trois rôles par défaut présents dans Centerprise. Les opérateurs ont accès aux commandes et aux API utilisées pour afficher et exporter le suivi des travaux, actualiser la liste des travaux, surveiller et gérer les instances de travaux d'exécution et réexécuter les travaux planifiés sur le serveur.

Gestion des utilisateurs

Centerprise 8.0 comporte une interface intuitive de gestion des utilisateurs pour fournir un point de gestion unique pour toutes les fonctions d’autorisation et d’accès des utilisateurs. À l'aide de l'interface glisser-déposer, les administrateurs peuvent facilement enregistrer de nouveaux utilisateurs, leur attribuer un rôle, modifier un rôle d'utilisateur, activer ou désactiver un compte d'utilisateur et afficher la liste complète des utilisateurs enregistrés ainsi que les rôles qui leur sont attribués.

Le fichier GIF suivant montre le processus d’enregistrement d’un nouvel utilisateur, d’attribution d’un rôle d’utilisateur, de modification des informations utilisateur et de suppression d’un utilisateur.

Figure 3 - Comment enregistrer un nouvel utilisateur, attribuer un rôle utilisateur, modifier les informations utilisateur et supprimer un utilisateur dans Centerprise

C’était un aperçu rapide des nouvelles fonctionnalités de sécurité et de contrôle d’accès de Centerprise 8.0. Pour avoir un aperçu de toutes les nouvelles fonctionnalités de la dernière version, Testez la version bêta de Centerprise 8.0 dès aujourd’hui.